Шта је ДДоС напад? Како спречити ДДоС напад?

Sta Je Ddos Napad Kako Spreciti Ddos Napad

ДДоС напади и ДоС напади се универзално дешавају на Интернету, али дефиниције су двосмислене и многи сурфери увек занемарују њихову штету. Да бисте боље заштитили безбедност ваше мреже, овај чланак о МиниТоол Вебсите ће вас упознати како да спречите ДДоС напад и шта је ДДоС напад.

Шта је ДДоС напад?

Пре свега, шта је ДДоС напад? ДДоС напад је један сајбер напад који је дизајниран да утиче на доступност циљаног система, као што је веб локација или апликација, легитимним крајњим корисницима.

Као и обично, нападач ће генерисати велики број пакета или захтева који на крају преплаве циљни систем. Нападач користи више компромитованих или контролисаних извора да генерише ДДоС напад.

Изненадни скок у порукама, захтевима за повезивање или пакетима преоптерећује инфраструктуру циља и узрокује успоравање или пад система.

Врсте ДДоС напада

Различити типови ДДоС напада циљају различите компоненте повезане на мрежу. Да бисте разумели како функционишу различити ДДоС напади, неопходно је знати како се постављају мрежне везе.

Мрежне везе на Интернету се састоје од много различитих компоненти, или „слојева“. Попут постављања темеља за изградњу куће, сваки корак у моделу служи другој сврси.

Док скоро сви ДДоС напади укључују преплављивање циљног уређаја или мреже саобраћајем, напади се могу поделити у три категорије. Нападач може користити једно или више различитих средстава напада или може рециклирати више начина напада у зависности од мера предострожности које је циљ предузео.

Напади на слоју апликације

Овај тип напада се понекад назива ДДоС нападом слоја 7, што се односи на слој 7 ОСИ модела, где је циљ исцрпљивање циљног ресурса. Напад циља на слој сервера који генерише веб странице и преноси их као одговор на ХТТП захтеве.

Рачунски је јефтино извршити ХТТП захтев на страни клијента, али може бити скупо за циљни сервер да одговори јер сервер обично мора да учита више датотека и покрене упите базе података да би направио веб страницу.

ХТТП Флоод је један тип напада на слоју апликације, који је сличан понављању освежавања у веб прегледачу на великом броју различитих рачунара у исто време – поплава ХТТП захтева преплављује сервер, изазивајући ускраћивање услуге .

Протоцол Аттацкс

Напади протокола, такође познати као напади исцрпљивања стања, прекомерно троше ресурсе сервера или ресурсе мрежних уређаја као што су заштитни зидови и балансери оптерећења, што доводи до прекида услуге.

На пример, СИН поплаве су напади протокола. То је као да радник у соби за снабдевање прима захтеве са шалтера у продавници.

Радник прима захтев, преузима пакет, чека потврду и доставља га на шалтер. Особље је било затрпано са толико захтева за пакетима да нису могли да их потврде док не буду могли више да обрађују, остављајући никог да одговори на захтеве.

Волуметријски напади

Такви напади покушавају да створе загушење тако што троше сав расположиви пропусни опсег између циља и већег Интернета. Напад користи неку врсту напада појачања или друга средства за генерисање велике количине саобраћаја, као што су захтеви за ботнет, за слање велике количине података до циља

УДП поплаве и ИЦМП поплаве су две врсте волуметријских напада.

УДП поплава - Овај напад преплављује циљну мрежу пакетима протокола корисничких датаграма (УДП) и уништава насумичне портове на удаљеним хостовима.

ИЦМП поплава - Овај тип ДДоС напада такође шаље флоод пакете до циљног ресурса преко ИЦМП пакета. То укључује слање серије пакета без чекања на одговор. Овај напад троши и улазни и излазни пропусни опсег, узрокујући укупно успоравање система.

Како откријете ДДоС напад?

Симптоми ДДоС напада слични су онима које можете пронаћи на рачунару – спор приступ датотекама веб локација, немогућност приступа веб локацијама или чак проблеми са вашом интернет везом.

Ако нађете неке неочекиване проблеме са кашњењем веб локације, можете сумњати да ли кривац могу бити ДДоС напади. Постоје неки показатељи које можете узети у обзир да бисте искључили свој проблем.

- Изненадни прилив захтева на одређену крајњу тачку или страницу.

- Поплава саобраћаја потиче од једне ИП адресе или низа ИП адреса.

- Изненадни нагли саобраћај се дешава у редовним интервалима или у неуобичајеним временским оквирима.

- Проблеми са приступом вашој веб локацији.

- Датотеке се учитавају споро или се уопште не учитавају.

- Спори сервери или сервери који не реагују, укључујући обавештења о грешци „превише веза“.

Како спречити ДДоС напад?

Да бисте ублажили ДДоС нападе, кључ је разликовати саобраћај напада од нормалног саобраћаја. ДДоС саобраћај долази у многим облицима на савременом Интернету. Дизајн саобраћаја може варирати, у распону од необмањујућих напада из једног извора до сложених адаптивних вишесмерних напада.

Вишесмерни ДДоС напади, који користе вишеструке нападе за уклањање мете на различите начине, вероватно ће одвратити пажњу од напора за ублажавање на свим нивоима.

Ако мере за ублажавање неселективно одбацују или ограничавају саобраћај, нормалан саобраћај ће вероватно бити одбачен заједно са саобраћајем напада, а напад се може модификовати да би се заобишле мере ублажавања. За превазилажење сложене методе уништавања, слојевито решење је најефикасније.

Постоје најбоље праксе за спречавање ДДоС напада и можете их испробати све да бисте се заштитили од ДДоС напада и минимизирали губитак ако се појави ДДоС напад.

Метод 1: Креирајте вишеслојну ДДоС заштиту

ДДоС напади су много различитих типова и сваки тип циља на други слој (мрежни слој, транспортни слој, слој сесије, слој апликације) или комбинацију слојева. Због тога је боље да направите ДДоС план одговора који треба да садржи следеће захтеве.

- Контролна листа система

- Обучен тим за реаговање

- Добро дефинисане процедуре обавештавања и ескалације.

- Списак интерних и екстерних контаката које треба обавестити о нападу

- План комуникације за све друге заинтересоване стране, као што су купци или продавци

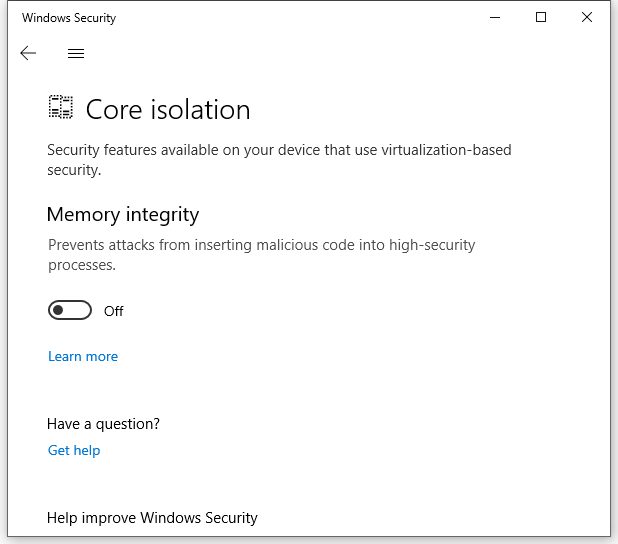

Метод 2: Примена заштитних зидова веб апликација

Заштитни зид веб апликација (ВАФ) је ефикасан алат који помаже у ублажавању ДДоС напада слоја 7. Након што се ВАФ примени између Интернета и изворне локације, ВАФ може да делује као обрнути прокси да би заштитио циљни сервер од одређених врста злонамерног саобраћаја.

Напади слоја 7 могу се спречити филтрирањем захтева на основу скупа правила која се користе за идентификацију ДДоС алата. Кључна вредност ефикасног ВАФ-а је могућност брзог спровођења прилагођених правила као одговора на нападе.

Метод 3: Упознајте симптоме напада

Увели смо неке индикаторе који означавају да патите од ДДоС напада као што је горе наведено. Можете проверити свој проблем у супротности са горе наведеним условима и предузети хитне мере да се носите са тим.

Метод 4: Континуирано праћење мрежног саобраћаја

Континуирано праћење је технологија и процес који ИТ организације могу применити како би омогућиле брзо откривање проблема усклађености и безбедносних ризика у оквиру ИТ инфраструктуре. Континуирано праћење мрежног саобраћаја је један од најважнијих алата доступних за ИТ организације предузећа.

Може да обезбеди ИТ организацијама скоро тренутне повратне информације и увид у перформансе и интеракције широм мреже, што помаже у покретању оперативних, безбедносних и пословних перформанси.

Метод 5: Ограничите мрежно емитовање

Ограничавање броја захтева које сервер прима у одређеном периоду је такође један од начина заштите од напада ускраћивања услуге.

Шта је мрежно емитовање? У рачунарском умрежавању, емитовање се односи на преношење пакета који ће примити сваки уређај на мрежи. Ограничавање прослеђивања емитовања је ефикасан начин да се прекине покушај ДДоС-а великог обима.

Да би то урадио, ваш безбедносни тим може да се супротстави овој тактици ограничавањем мрежног емитовања између уређаја.

Иако ограничавање брзине може помоћи у успоравању крађе садржаја од стране веб претраживача и заштити од напада грубом силом, само ограничење брзине можда неће бити довољно за ефикасну борбу против софистицираних ДДоС напада.

На овај начин, друге методе би требало да буду додатак за побољшање вашег заштитног штита.

Метод 6: Имајте редундантност сервера

Редундантност сервера се односи на количину и интензитет резервних копија, преласка на грешку или редундантних сервера у рачунарском окружењу. Да би се омогућила редундантност сервера, креира се реплика сервера са истом рачунарском снагом, складиштем, апликацијама и другим оперативним параметрима.

У случају квара, застоја или превеликог саобраћаја на примарном серверу, може се имплементирати редундантни сервер који ће заузети место примарног сервера или поделити његово саобраћајно оптерећење.

Метод 7: Користите алатку за прављење резервних копија – МиниТоол СхадовМакер

Ако мислите да је компликовано извршити редундантност сервера и желите да уштедите више времена и простора за ваше важне податке или систем, препоручује се да користите други алат за прављење резервних копија – МиниТоол СхадовМакер – да направите резервну копију и спречите гашење рачунара и пад система.

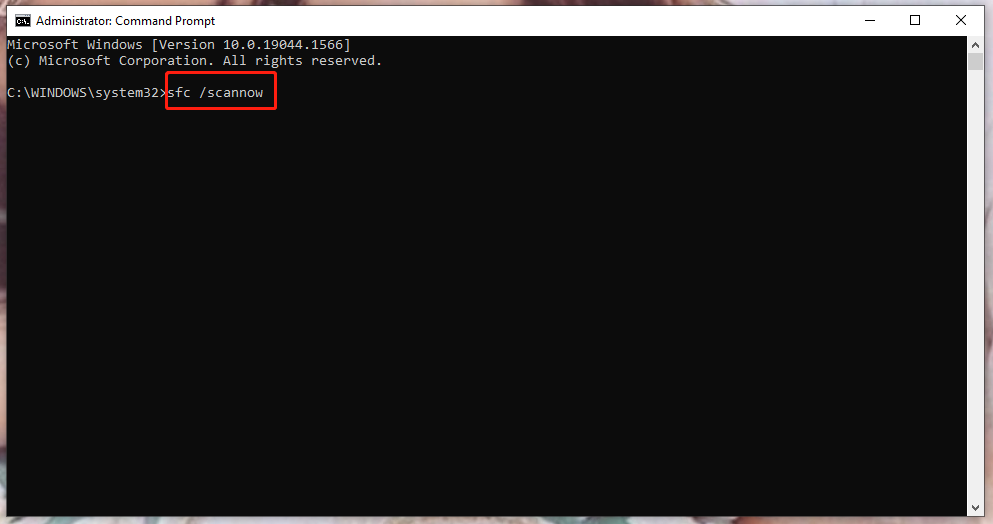

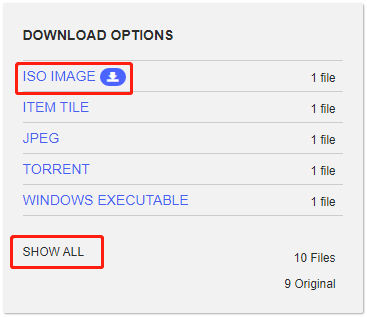

Пре свега, потребно је да преузмете и инсталирате програм – МиниТоол СхадовМакер и тада ћете добити пробну верзију бесплатно.

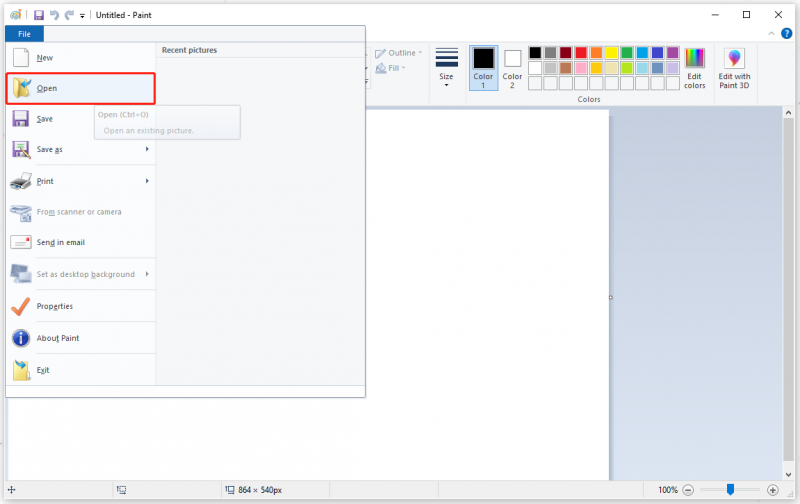

Корак 1: Отворите МиниТоол СхадовМакер и кликните Наставите са суђењем да уђете у програм.

Корак 2: Пређите на Бацкуп картицу и кликните на Извор одељак.

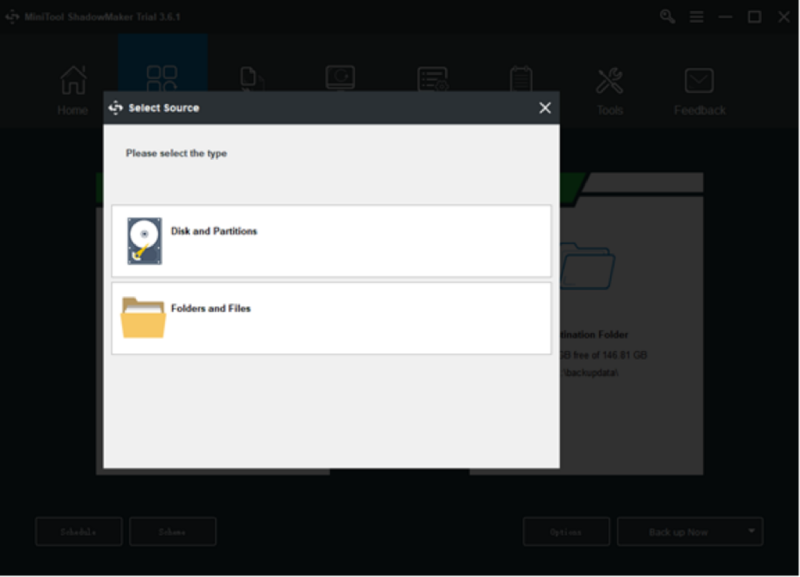

Корак 3: Тада ћете видети четири опције које ће бити ваш резервни садржај - систем, диск, партиција, фасцикла и датотека. Изаберите извор резервне копије и кликните У реду да га сачувам.

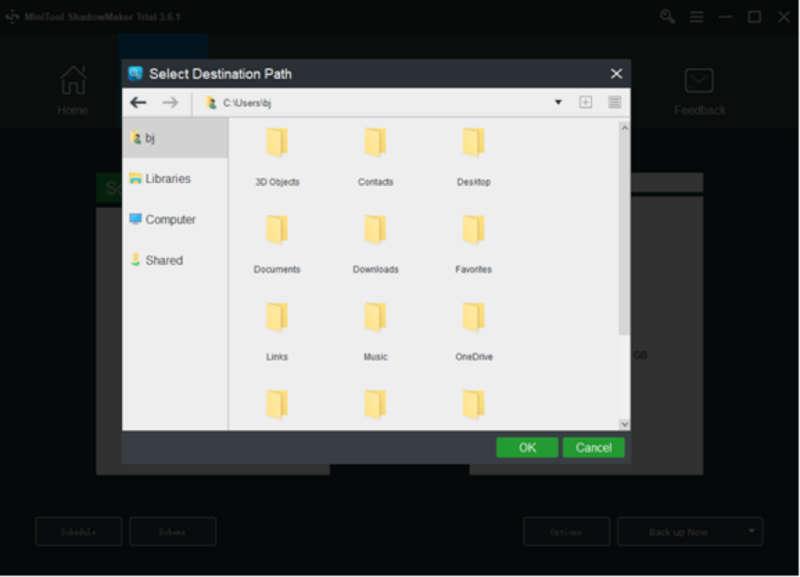

Корак 4: Идите на Одредиште део и четири опције су доступне за избор, укључујући Директоријум налога администратора , Библиотеке , рачунар , и Схаред . Одаберите своју одредишну путању и кликните У реду да га сачувам.

Савет : Препоручљиво је да направите резервну копију података на спољном диску да бисте избегли кварове рачунара или неуспехе при покретању итд.

Корак 5: Кликните на Направите резервну копију одмах опцију да одмах започнете процес или Направите резервну копију касније могућност одлагања прављења резервне копије. Одложени задатак резервне копије је на Управљати страна.

Суштина:

Да бисте спречили ДДоС напад, морате га уопштено разумети и решити га на основу његових карактеристика. Овај чланак је набројао више начина да вас научи како да спречите ДДоС напад и минимизирате губитак ако се напад, нажалост, појави. Надамо се да се ваш проблем може решити.

Ако сте наишли на било какве проблеме приликом коришћења МиниТоол СхадовМакер-а, можете оставити поруку у следећој зони за коментаре и ми ћемо вам одговорити што је пре могуће. Ако вам је потребна помоћ приликом коришћења МиниТоол софтвера, можете нас контактирати путем [е-маил заштићен] .

Како спречити ДДоС нападе на честа питања

Колико дуго трају ДДоС напади?Количина ДДоС активности у 2021. години била је већа него претходних година. Међутим, видели смо прилив ултра-кратких напада, и у ствари, просечни ДДоС траје мање од четири сата. Ове налазе поткрепљује Цлоудфларе, који је открио да већина напада траје краће од једног сата.

Може ли неко да вас ДДоС са вашом ИП-ом?Можете ли да ДДоС некога са њиховим ИП-ом? Да, неко може да вас ДДоС само са вашом ИП адресом. Са вашом ИП адресом, хакер може да преплави ваш уређај лажним саобраћајем, узрокујући да се ваш уређај искључи са Интернета, па чак и потпуно искључи.

Може ли заштитни зид да заустави ДДоС напад?Заштитни зидови не могу заштитити од сложених ДДоС напада; заправо, делују као ДДоС улазне тачке. Напади пролазе директно кроз отворене портове заштитног зида који су намењени да омогуће приступ легитимним корисницима.

Да ли је ДДоС трајан?ДОС напади пролазног ускраћивања услуге се дешавају када злонамерни починилац одлучи да спречи обичне кориснике да контактирају машину или мрежу за предвиђену сврху. Ефекат може бити привремен или неодређен у зависности од тога шта желе да добију за свој труд.

![Шта је добра ГПУ темп за игре? Добијте одговор одмах! [МиниТоол вести]](https://gov-civil-setubal.pt/img/minitool-news-center/49/what-is-good-gpu-temp.png)

![Упознајте Виндовс 10 ВиФи проблеме? Ево начина за њихово решавање [МиниТоол вести]](https://gov-civil-setubal.pt/img/minitool-news-center/94/meet-windows-10-wifi-problems.jpg)

![Како исправити грешку „Проки сервер не реагује“? [МиниТоол вести]](https://gov-civil-setubal.pt/img/minitool-news-center/42/how-fix-proxy-server-is-not-responding-error.jpg)

![[Једноставан водич] Топ 5 поправки споре инсталације Виндовс-а](https://gov-civil-setubal.pt/img/news/2E/easy-guide-top-5-fixes-to-windows-installation-slow-1.png)

![Како да решите проблем „Овај додатак није подржан“ у Цхроме-у [МиниТоол Невс]](https://gov-civil-setubal.pt/img/minitool-news-center/14/how-fix-this-plug-is-not-supported-issue-chrome.jpg)

![Како деинсталирати / поново инсталирати Фирефок на Виндовс 10 или Мац [МиниТоол Невс]](https://gov-civil-setubal.pt/img/minitool-news-center/97/how-uninstall-reinstall-firefox-windows-10.png)

![3 начина на која тренутно можете да подесите безбедносне поставке не дозвољавају ову радњу [МиниТоол Невс]](https://gov-civil-setubal.pt/img/minitool-news-center/22/3-ways-your-current-security-settings-do-not-allow-this-action.png)

![Ресурс за дељење датотека и штампе је на мрежи, али не реагује [МиниТоол Невс]](https://gov-civil-setubal.pt/img/minitool-news-center/08/file-print-sharing-resource-is-online-isn-t-responding.png)